-

- 사용자 계정, 프로세스 정보 수집 침해 사고 대응 창 정보 수집, 첫 번째카테고리 없음 2021. 10. 31. 19:00

보안프로젝트( ject.com )에서 제공하는 IT보안강의 입니다. 이번강의주제는침해사고대응창정보수집,첫번째-사용자계정,프로세스정보수집입니다.

Windows 침해사고 대응정보를 수집할 때는 아래와 같은 항목정보를 신속하고 정확하게 수집해야 합니다. cmd 명령이나 파워셸 등을 이용한 정보 수집 방법을 취급합니다.

이하는, Windows 침해 사고를 분석할 때에 초기 정보를 수집하는 항목입니다.

- 사용자 계정 정보 - 프로세스 정보 - 서비스 정보 - 작업 스케줄러 등록 정보 - 시작 프로그램 등록 여부 - 레지스트리 항목 정보 - 네트워크 TCP 및 UDP 포트 활성 목록 - 파일 공유 정보 - 파일 속성과 권한 정보 - 방화벽 설정 정보 등 다른 정보 -

침해사고 분석 시 사용자 정보를 확인하는 것은 관리자가 추가하지 않은 의심이 가는 공격자 계정의 확인을 위해서입니다. 생성된 계정이 관리자 그룹 권한을 가지는 것은 심각한 보안 위험이 발생할 수 있습니다. Windows 에서 사용자와 그룹계정 관리는 lusrmgr.msc 를 입력하면 아래와 같이 GUI 관리페이지가 나타납니다. 이 관리자 페이지에서 사용자를 추가하거나 해당 사용자를 특정 그룹에 포함하는 권한 등을 부여할 수 있습니다.

그러나 침해사고를 분석할 때는 GUI보다는 콘솔 명령어를 이용하여 빠르게 정보를 수집해야 합니다. netuser 명령어와 net local group 명령을 이용하여 정보를 확인할 수 있습니다.

생성된 계정 정보의 생성 날짜와 연결 날짜 등을 확인하기 위해서는 netuser OOO에서 확인할 수 있습니다. 아래는 공격자가 추가한 hacker 사용자의 상세 정보를 확인하는 과정입니다.

파워셸(Powershell)은 윈도에 기본 설치된 스크립트 언어입니다. 최근에는 파워쉘을 이용하여 윈도우를 관리할 정도로 파워쉘의 활용도가 높아지고 있습니다. 파워셸에서는 Get-Local User 명령을 이용하여 계정 정보를 볼 수 있습니다. 각 유저로부터 기본적인 설명도 있으므로 분석에 참고가 됩니다.

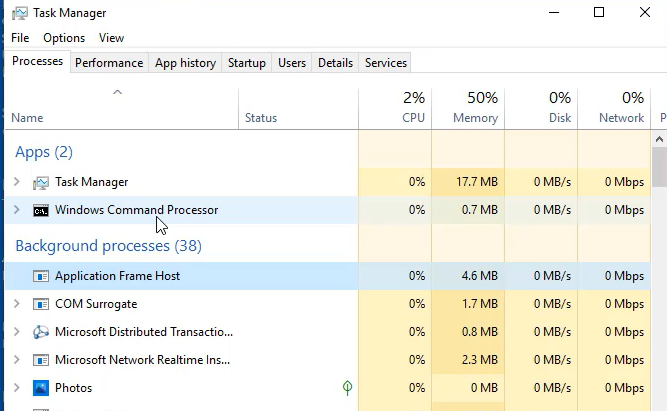

다음은 진행 중인 프로세스 정보를 확인해야 합니다. 의심스러운 프로세스가 실행되고 있다면 악성코드의 동작 여부를 의심해 볼 필요가 있습니다. 다음은 Windows 작업관리자 Task Manager에서 확인하는 과정입니다. 최근에는 작업관리자에게 프로세스 정보, 시작 프로그램, 서비스 정보 등을 함께 볼 수 있습니다.

역시 GUI 관리자 프로그램에서 확인하는 것보다 콘솔 명령어를 이용해 빠르게 정보를 습득할 필요가 있습니다. tasklist 명령어는 프로세스 정보를 확인하는 명령어입니다. tasklist는 많은 옵션들이 있기 때문에 다양한 정보를 습득하는데 도움이 됩니다.

그 밖에도, 상부의 YouTube 동영상을 보면, 정보 수집의 활용법을 배울 수 있습니다.